Liste de partage de Grorico

Liste de partage de Grorico

Les porte-monnaie sont déjà vidés et les dindes attendent patiemment leur sort funeste à côté de ce qui reste de leurs cousins canards/oies. Les images d'un gros monsieur en rouge, avec une barbe digne du geek qui se respecte, se multiplient de façon inquiétante. Bref, Noël est là.

Et comme tous les ans, pile après vient le CCC. Il s'agit de l'évènement organisé par le hackerclub éponyme et qui se nomme Chaos Communication Congress (le 28ème cette année, d'où son nom 28C3). Vous en avez certainement déjà entendu parler, étant donné que des dépêches passent ici-même tous les ans. Alors, vu que je suis très impatiente d'y être, voici un aperçu du programme.

NdM : le CCC met en place des flux audio et vidéo des conférences, et a posteriori les vidéos (par exemple celles de l'année dernière).

- lien n°1 : DLFP : Appel à conférences pour le 27C3 à Berlin en décembre 2010

- lien n°2 : Journal DLFP : La Quadrature du Net au 26e CCC congress, la vidéo

- lien n°3 : Journal DLFP : 23e Chaos Communication Congress

- lien n°4 : DLFP : 22e édition du Chaos Communication Congress

- lien n°5 : DLFP : Un cheval de Troie gouvernemental analysé par le CCC

Le premier jour déjà, ça risque d'être génial. L'ouverture est par Evguéni Morozov qui a l'air de vouloir parler des liaisons dangereuses entre dictateurs et entreprises logicielles occidentales, donc une référence assez explicite aux SpyFiles récemment fuités par WikiLeaks. Dans la même journée, une présentation moins politique mais tout aussi intéressante, traitera d'un sujet pas si éloigné : l'interception de données chiffrées. Skype servira d'exemple : il s'agit du freeware qui fait de la voix sur IP et qui s'était révélé être une cible préférée de quelques gouvernements respectueux des libertés de leurs citoyens tels que celui de Moubarak (le dictateur égyptien déchu le 11 février 2011).

Toujours ce premier jour, on aura droit à Cory Doctorow :) Non, non, pas de « OMG, hiiiiii, Coryyyyyy, un autograaaaaaphe » chez votre serviteure, je ne suis pas du genre fan hystérique, mais j'avoue que l'idée d'assister à son speech m'a énormément plu. Un peu comme la présentation de WikiLeaks par Assange et Daniel Domscheit-Berg il y a deux ans, au même congrès. M'enfin. Cory Doctorow donc. Comme d'habitude, ça va causer de trucs plutôt tordus ou, comme qui dirait, c'est un visionnaire et il développera des idées en avance sur son temps... À en croire le résumé de la présentation, il abordera les menaces à long terme s'attaquant à la liberté d'utiliser son ordinateur. Plus précisément, ça traitera de l'omniprésence d'ordinateurs génériques/qui font tout (y compris exécuter les programmes malveillants) ce qui s'avère être un problème majeur du prochain siècle : comment améliorer la sécurité sans tomber dans la surveillance généralisée et en préservant les libertés de l'utilisateur.

Pour bien embêter les curieux et curieuses, les organisateurs ont mis sa présentation en parallèle avec celle sur un sujet largement méconnu et très intéressant : le combat d'activistes turcs contre le contrôle gouvernemental et la censure du net dans leur pays. Heureusement, leur résumé n'en est pas vraiment un donc on peut se consoler en lisant.

Pour après le dîner-Glühwein, deux présentations ont l'air particulièrement alléchantes : la sécurité sur téléphones mobiles et l'histoire de noms propres. Vu la dimension que prend la prétendue lutte contre l'usurpation d'identité en France -- allez, au hasard, la justification du fichage national de 45 à 60 millions d'honnêtes citoyens français, -- cette présentation me semble très intéressante pour clarifier et expliquer des constructions étatiques, administratives et identitaires tout à fait actuelles.

Le deuxième jour mettra davantage l'accent sur les présentations techniques. Bon, c'est le CCC, techniques ici fait référence à toutes sortes de bidouillages. Ainsi, pour un réveil en douceur, le petit-déjeuner proposera de la patate cosmique, du pomelo mutagénique et du sushi fluorescent. Vous l'aurez peut-être compris : ça va parler de food hacking. La présentation sera donnée par les instigateurs d'un institut de recherche indépendant, le Center for Genomic Gastronomy (Centre de gastronomie génomique), lequel a pour objet d'étude les approches nouvelles de production de nourriture et l'effet des mangeurs sur les variétés.

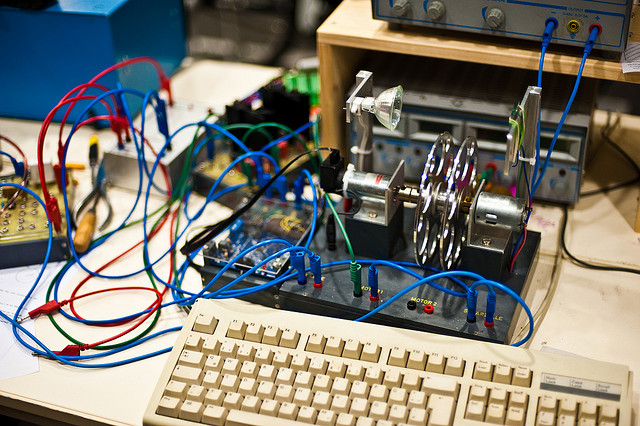

Suivra une présentation de ce qui avait fait un petit chuintement dans la presse récemment : l'accès à tous aux données personnelles des Israéliens, ce qu'on peut faire avec une telle base de données, ce que ça permet de trouver comme informations et, bien sûr, les implications d'une telle possibilité de fouille de données. Également, ça parlera de comment identifier des applis web vulnérables, de comment faire de la rétro-ingénierie de protocoles USB et, plus particulièrement, un possible workflow de rétro-ingénierie du protocole audio du jeu propriétaire de Microsoft Kinect.

Dans la veine hack, on pourra aussi en apprendre davantage sur comment produire de l'électricité dans son jardin ou encore comment on peut en apprendre vachement sur les gens en utilisant les données de géolocalisations qu'ils fournissent à l'aide d'une approche du domaine du machine learning. Toujours en lien avec la sécurité, un retour sur les tentatives de gouvernements fort bienveillants à bloquer Tor à l'aide de quelques entreprises très serviables. Bon, ça causera de choses plus exotiques telles que PostScript ainsi que d'un truc dont on a dit à votre serviteure que « hmph, c'est compliqué à expliquer, ça » : les timing side channels et leurs vulnérabilités sur le web.

Toujours cette deuxième longue et riche journée... On va avoir le choix cornélien d'aller voir Jérémie Zimmermann de La Quadrature du Net et Christian Bahls de NoGIS e.V. parlant de contre-lobbying, neutralité du net et institutions européennes ou bien d'ouvrir grand ses oreilles pour entendre un cas très intéressant de traitement du signal, à savoir comment faire des prothèses auditives bioniques et tout le diapason que cela ouvre pour les bidouilleurs.

Ce n'est pas que c'est tout pour cette journée, mais bon, je pense que le catalogue à la Prévert du jour 2 peut se finir par une mention d'une conférence que j'attends plus particulièrement : l'utilisation de données génomiques personnelles. Depuis un petit moment, quelques entreprises sont apparues qui proposent de vous séquencer et de vous fournir vos données pour quelques centaines de dolars américains (c'est, pour le moins, le cas pour 23andMe). Du coup, un certain nombre de personnes en ont profité et leurs résultats sont stockés par-ci par-là sur le web. C'est portes ouvertes pour tout le monde et donc, on peut faire un peu de stats sympas avec. Bon, je pense que ce sera moins hype le jour où une équipe publiera un truc sur le gène de la c*nnerie identifié dans ces données, mais passons. L'utilisation la plus répandue de ces données pour l'instant est d'établir un lien entre ces données génétiques et des caractéristiques physiologiques (un état de santé donné, par exemple malade ou non de cancer) : il s'agit des GWAS, ou Genome-Wide Association Studies. Les deux intervenants vont ainsi présenter de quoi il retourne plus en détails et quel est l'impact de cette manne récente que représentent les données personnelles librement disponibles sur le web.

Alors, jour 3 commencera avec Éric Filiol (ça vous paraît un nom familier : il écrit dans Misc, la révue de sécurité informatique) qui parlera des faiblesses du réseau Tor. Il y aura aussi d'autres interventions sur le thème sécurité telles que l'avenir de la crypto et des codes à 3 chiffres ou encore de nouvelles façons de hacker une appli web. Deux présentations suivront dans cette même journée sur les Bitcoins : une analyse de ce que c'est vraiment et l'avenir de cette devise numérique. Personnellement, je suis assez curieuse de ce qui sera dit sur les façons de maintenir l'anonymité de quelqu'un à travers d'écrits : ainsi, cette présentation va parler de deux logiciels open source, Anonymouth et Stylo, utilisés pour la reconnaissance d'auteur. Enfin, la présentation du projet de création d'« un espace internet européen unique et sécurisé » a l'air de bien faire froid dans le dos, donc je compte me sacrifier et attraper un rhume mais y aller :)

Pour le quatrième et dernier jour de cette petite sauterie, on aura encore droit à quelques présentations sur le thème sécurité mais aussi à une de Reporters Sans Frontières sur la liberté de la presse et la liberté de l'information en général. Quelque part en lien avec cette dernière, Kay Hamacher discutera de l'impact de fuites d'information à la WikiLeaks. De même, des gens de Telecomix et Geeks Without Bounds feront un retour d'expérience sur les problèmes de sécurité et de confidentialité rencontrés dans des cas aussi divers et variés que réaction à des désastres naturels ou activisme politique. Enfin, avant la fin, on entendra (ou pas) une présentation sur l'informatique quantique.

Oui, je sais : ceux et celles qui n'ont pas de billets sont verts de rage ;) Mais on fera notre possible de vous faire un retour sur certaines des conférences. Sur ce, joyeux Noël !

La fin de l’année approchant, les Best of 2011 et autres rétros photo se multiplient partout. Pas facile de s’y retrouver, entre les images qui ont sur-marqué l’actu, celles qui ont fait débat ou qui sont passées inaperçues…

Du coup, Lense vous livre sa sélection de photos chocs, émouvantes ou surprenantes à partir des rétros les plus connues comme les pointues. Vous aurez de quoi vous occuper, chaque lien menant vers de généreux albums, illustrant chacun à sa manière une année exceptionnellement chargée. Welcome back in 2011!

1. La plus controversée : Life

Wenn.com, 08 aout 2011

Comme chaque année, l’excellent LIFE livre son panel des photos de l’année. Parmi celles-ci : une femme saute d’un immeuble en feu, lors des émeutes londoniennes de cet été. Une image au parfum de guerre civile, et une médiatisation des évènements qui a fait débat…

+ Life

…………………………

2. La plus émouvante : The Atlantic, Part 1, Part 2 et Part 3

AP Photo/Asahi Shimbun, Toshiyuki Tsunenari

Cette image d’une jeune femme pleurant au milieu des débris, après le tsunami et le tremblement de terre qui ont ravagé le Japon le 11 mars, a fait le tour du monde, devenant le symbole d’une détresse collective.

+ The Atlantic, Part 1, Part 2 et Part 3

…………………………

La plus drôle : The Big Picture / Part 2

Mariage de William et Kate : impossible de ne pas sourire devant cette image, où le baiser nuptial contraste avec l’attitude de la petite demoiselle d’honneur. Eh oui : on a beau tout prévoir, personne n’est à l’abri d’un couac – pas même la famille princière…

………………………..

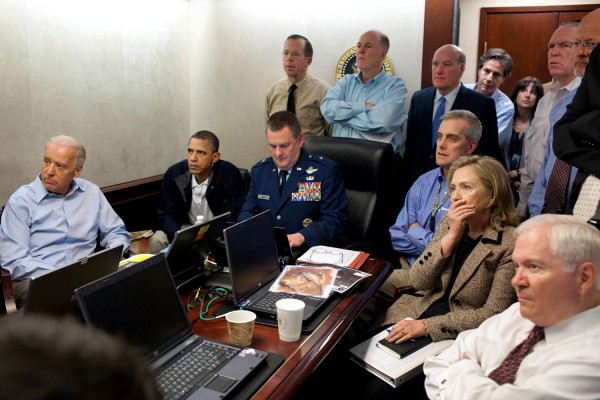

4. La plus connue : Time – Top 10 2011

Pete Souza. Situation Room, White House,. May 1, 2011

Cette image ultra-connue, baptisée “Situation room”, montre le président Obama, entouré des chefs d’état major et d’Hilary Clinton, qui assistent dans la concentration la plus extrême à l’arrestation de Ben Laden. Une photo qui met en valeur tension et sérieux : de quoi transmettre un message à toute la planète.

…………………………

5. La plus symbolique : Time, best of photojournalism 2011

Yuri Kozyrev. From “The Revolution”. February 14, 2011

Les photos marquantes qui ont couvert les révoltes dans le monde arabe n’ont pas manqué : difficile de choisir dans ces conditions. Celle ci montre la foule en plein rassemblement lors de la première manifestation place Tahir, en Egypte – et prend rétrospectivement toute son importance…

+ Time, best of photojournalism 2011

…………………………

6. La plus “peace and love” : Time – best portraits 2011

Platon for TIME, Aung San Suu Kyi, January 10, 2011

Aung San Suu Kyi, opposante à la dictature en Birmanie et libérée à la fin 2010 après 20 ans d’emprisonnement, est une véritable figure de la paix et du combat pour la liberté. Elle montre ici un profil serein, mais déterminé.

…………………………

7. La plus virale : Time – The best of viral photos 2011

Dagsa Family—Handout/Reuters

Si cette photo a fait le tour du web, ce n’est pas pour sa qualité intrinsèque. Juste après avoir photographié sa famille, Reynaldo Dagsa a été tué par balle. La police n’a eu aucun mal à identifier l’assassin…

+ Time – The best of viral photos 2011

…………………………

8. La plus surprenante : Time – Most surprising pictures of 2011

China Daily—Reuters

Cette ex-future mariée a tenté de se suicider après que son petit ami l’ait quittée devant l’autel – ce cliché capture son sauvetage in extremis.

+ Time – Most surprising pictures of 2011

…………………………

9. La plus punchy : Captured, Part 1, Part 2 et Part 3

Majid Saeedi/Getty Images. 21 mars 2011, Vrindavan, Inde

Ces hindous fêtent la fin de l’hiver en projetant des poudres colorées, lors des célébrations “Holi” qui marquent l’entrée dans le printemps. A regarder cette photo, on attend mars 2012 avec impatience…

+ Captured, Part 1, Part 2 et Part 3

…………………………

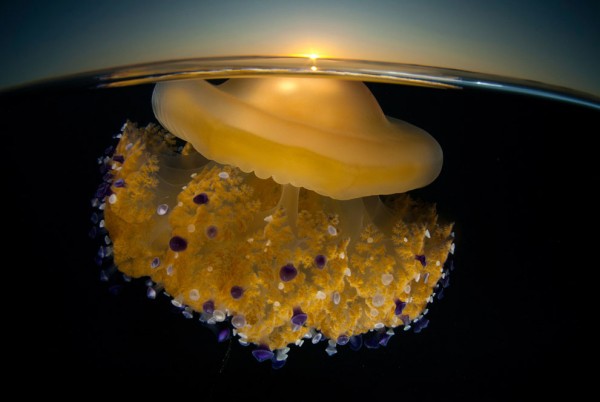

10. La plus poétique : National Geographic Best of 2011

Angel Fitor, ”Sunrising Jellyfish”

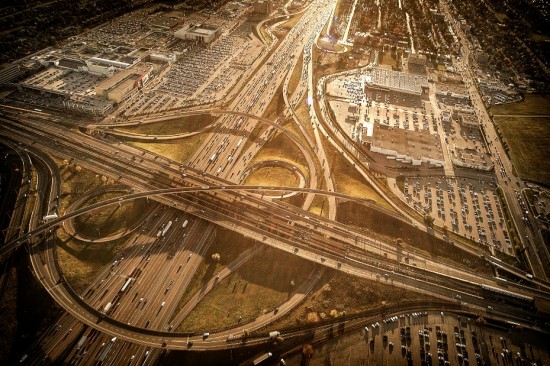

Peter Andrew est un photographe canadien reconnu dans le monde. Déjà récompensé et souvent sollicité, ce dernier parvient à capturer des paysages, des lieux et des ambiances magnifiques. Une longue et belle sélection de clichés est à découvrir dans la suite.

Previously on Fubiz

Copyright Fubiz™ - Suivez nous sur Twitter et Facebook

On apprenait mardi dans un article publié par Mediapart qu’EDF demande à ses cadres de présenter, avant le 31 décembre, à tous les agents, pendant une heure, une note sous la forme d’un PowerPoint sur “quel débat sur le nucléaire après Fukushima?”. Mediapart raconte : un représentant de la direction et une personne du service de communication viennent devant chaque équipe “pour expliquer ce que nous devons dire à l’extérieur et dans nos familles“, raconte un agent, selon qui “on sert d’ambassadeurs du nucléaire. Ils attendent qu’on en fasse l’apologie“.

Illustration : Xavier Gorce

Alors si, pendant le repas de Noël, vous êtes assis à côté de l’un de ces ambassadeurs, pas de panique. Greenpeace vous propose un guide de survie à un dîner avec des pro-nucléaires.

Ce guide, pratique, recense les idées reçues et les clichés préférés du nucléaire.. Petit florilège : Garantie d’emploi, d’une électricité moins chère, d’une indépendance du pays, énergie décarbonnée… les vertus du nucléaire sont démystifiées dans ce petit livret, au format poche, conçu pour être transporté dans les dîners !

Couvrira-t-on la France d’éolienne ? Reviendra-t-on à la bougie ? Tous ces questions mystérieuses seront levées !

Guide de survie à un dîner avec des pro-nucléaires

Le guide est téléchargeable ici

Nous vous souhaitons, à toutes et tous, d’excellentes fêtes de fin d’année, et vous donnons rendez-vous pour une nouvelle année placée sous le signe du renouveau énergétique !

Apple a obtenu l'interdiction des téléphones HTC aux USA. Énorme. Bon, HTC a trouvé une parade, mais le simple fait que Apple ait obtenu gain de cause est ahurissante, surtout au vue du brevet.

Apple a obtenu l'interdiction des téléphones HTC aux USA. Énorme. Bon, HTC a trouvé une parade, mais le simple fait que Apple ait obtenu gain de cause est ahurissante, surtout au vue du brevet.

L'idée brevetée ? Le fait de transformer certaines partie d'un message textuel en liens cliquables. Une adresse email ? Cliquez dessus pour envoyer un email. Une URL ? Cliquez dessus pour ouvrir la page. Un numéro de téléphone ? cliquez dessus pour composer. Oui, c'est quelque chose de trivial, mais c'est sur cette base qu'Apple a gagné.

En fait, Apple pourrait même me faire un procès puisque c'est exactement ce que je fais dans Shaarli (quand vous mettez une URL dans la description, Shaarli la transforme en lien clickable). On retrouve également ce comportement partout (webmails, wikis...). Comment voulez-vous que les ingénieurs aient le moindre respect pour le système des brevets quand on en arrive à breveter quelque chose d'aussi simple ?

En fait, Apple s'en fout bien, du brevet. On ne va pas me dire qu'Apple a investi des sommes folles pour "inventer" ce système de lien cliquable. C'est une idée qui vient naturellement à l'esprit de n'importe quel développeur. Tout ce qu'ils veulent, c'est trouver des prétextes pour bloquer la concurrence.

Ah tiens tant que je suis sur Apple, je vous encourage à jeter un coup d'œil sur cette vidéo chez TED qui montre comment les entreprises privées orchestrent souverainement la censure. Si vous n'avez pas le temps, regardez juste les 3 premières minutes: ça vous rappellera un article que j'ai écrit récemment.

Il y a quelques années, si on m'avait dit que j'en viendrais à taper plus sur Apple et Google que sur Microsoft, je n'y aurais pas cru.