Liste de partage de Grorico

Liste de partage de Grorico

"Les gens qu'on arrête, dans la plupart de nos dossiers, c'est grâce à Internet. Si jamais on les empêche d'aller sur Internet, on risque d'avoir du mal à les détecter."

Marc Trévidic est juge d'instruction au pôle antiterroriste du TGI de Paris, président de l'Association française des magistrats instructeurs (AFMI). Auditionné au Sénat par la Commission pour le contrôle de l'application des lois, Marc Trévidic n'a pas explicitement dénoncé l'inanité du projet de loi "renforçant la prévention et la répression du terrorisme", visant notamment à pénaliser la consultation "habituelle" de sites pro-terroristes, se bornant à expliquer ce pour quoi ce type de prohibition ne servirait à rien voire, pis, rendrait encore plus difficile l'identification des personnes tentées par le terrorisme. Un comble.

Marc Trévidic est juge d'instruction au pôle antiterroriste du TGI de Paris, président de l'Association française des magistrats instructeurs (AFMI). Auditionné au Sénat par la Commission pour le contrôle de l'application des lois, Marc Trévidic n'a pas explicitement dénoncé l'inanité du projet de loi "renforçant la prévention et la répression du terrorisme", visant notamment à pénaliser la consultation "habituelle" de sites pro-terroristes, se bornant à expliquer ce pour quoi ce type de prohibition ne servirait à rien voire, pis, rendrait encore plus difficile l'identification des personnes tentées par le terrorisme. Un comble.

Un faits divers = une loi

Quelques heures seulement après l'assaut du RAID, et la mort de Mohamed Merah, Nicolas Sarkozy annonçait que le fait de visiter des sites internet promouvant une idéologie terroriste serait pénalisé. Le Canard Enchaîné a depuis révélé que les écoutes téléphoniques et la surveillance de la ligne Internet de Merah n'avaient rien révélé de suspect, c'est pas grave : un fait divers = une loi, il était urgent de communiquer.

"La DCRI a demandé une vingtaine de fois et a obtenu de Matignon que les conversations téléphoniques et les connexions Internet des membres du clan Merah soient placées sous surveillance. Pourtant, en novembre 2011, “à la demande de la DCRI” elle-même, ces écoutes ont été interrompues"

Dans son avis, très documenté, sur ce projet de loi, le Conseil national du numérique a de son côté conclu qu'il était urgent d'attendre "l’ouverture des débats parlementaires en s’appuyant sur l’expertise des services de police et de gendarmerie spécialisés" avant que de décider de pénaliser le droit de lire.

"On peut déjà tout faire !"

La DCRI et la DGSE, les deux services de renseignement français chargés (notamment) de la lutte contre le terrorisme, ne se prononceront jamais officiellement à ce sujet. Marc Trévidic, lui, l'a fait. Et ses propos tranchent pour le moins avec ce que Nicolas Sarkozy veut faire passer au Parlement :

"Je suis aussi obligé de dire qu'on ne peut pas vraiment avoir beaucoup plus de pouvoirs qu'on en a : on peut à peu près tout faire en terme de pouvoirs d'investigation.

Un juge d'instruction antiterroriste peut sonoriser un appartement, une voiture, faire des écoutes téléphoniques, renouvelées tous les 4 mois, il peut très bien écouter des gens pendant 3 ans si ça lui chante, il fait des perquisitions où il veut quand il veut, peut mettre quelqu'un pendant 4 jours en garde à vue, voire 6 dans certaines conditions particulières…

La loi LOPPSI 2 nous permet d'envoyer des espions dans les ordinateurs pour suivre en direct tout ce qu'il s'y passe… ce sont vraiment des pouvoirs d'investigation qui sont maximum. Je ne vois pas ce que l'on pourrait donner d'autres comme pouvoirs que nous n'ayons déjà. "

A quoi servent les policiers antiterroristes ?

Pour autant, Marc Trévidic ne cache pas qu'il y aurait fort à faire : d'une part, les effectifs antiterroristes ont fondu, d'autre part, ils seraient souvent employés à des tâches ne relevant pas stricto censu du terrorisme :

"Je peux vous assurer que depuis la restructuration des RG et de la DST, qui ont fusionné au sein de la DCRI, les effectifs affectés au département judiciaire -les policiers qui travaillent avec nous- ont fondu. En 2008, on avait à notre disposition entre 60 et 65 fonctionnaires de police au département judiciaire, et maintenant si on arrive à 40 c'est une grande chance.

Des services spécialisés dans la lutte antiterroriste sont très très employés à des tâches qui ne sont pas forcément du terrorisme. Dès qu'il y a un mail de menace, dès qu'il y a le moindre évènement, la moindre alerte à la bombe, on fait systématiquement appel à ces services spécialisés, qui passe leur temps à ça, et ils ont très peu de temps à consacrer aux vrais dossiers terroristes..."

Si jamais on les empêche d'aller sur Internet...

Après avoir rappelé que le Parlement a d'ores et déjà adopté une quinzaine de lois pour lutter contre le terrorisme, David Assouline, le président de la commission sénatoriale pour le contrôle de l'application des lois, a interrogé Marc Trévidic sur "ceux qui disent que la prévention doit aussi passer par la répression et la pénalisation, à l'image de la pédopornographie, de la possibilité de consulter sur Internet", Marc Trévidic explique que ce serait non seulement contre-productif, mais également compliqué :

"Les gens qu'on arrête, dans la plupart de nos dossiers, c'est grâce à Internet. C'est parce qu'ils vont sur Internet, et qu'on les surveille sur Internet, et qu'ils communiquent entre eux, qu'on voit ce qu'ils préparent. Si jamais on les empêche d'aller sur Internet, on risque d'avoir du mal à les détecter. Ca peut paraître contradictoire mais je ne connais pas un dossier depuis 2007 à peu près où on n'a pas arrêté les gens grâce à leur imprudence sur Internet.

Attention : des gens qui ne sont plus sur Internet mais qui ont une volonté de se radicaliser vont peut-être se radicaliser autrement, et on va encore moins les repérer.

Je parle de technique, de ressenti des dossiers : combien de fois c'est parce qu'il y a des policiers qui surveillent Internet qu'on voit qu'il y a des gens qui préparent quelque chose…

Ce sera peut-être utile pour limiter une forme de propagande : le fait de subir un prosélytisme sur Internet est mauvais, ça crée des vocations, d'un autre côté, c'est par le biais de ces sites-là qu'ils prennent contact entre eux, qu'ils fixent des rendez-vous, qu'il y a des recrutements, des contacts, et c'est comme ça qu'on sait ce qu'ils veulent faire, donc je suis assez partagé.

Et même sur un site très intégriste, il y a des forums, des chats, qui ne sont pas intégristes, où des femmes se réunissent pour discuter de l'éducation des enfants… et généralement ce n'est pas la face ouverte qui est la plus intéressante, mais la face cachée : la messagerie privée, où l'on ne rentre que par des codes, et c'est parce qu'on rentre dans ces messageries privées qu'on arrive à savoir ce qu'il se passe exactement."

On n'a jamais arrêté autant de pédophiles que depuis qu'ils communiquent via l'Internet (voir Les pédophiles sont sur le Net. Nous aussi. Et tant mieux.). Et, de même que la prohibition n'a nullement empêché la vente d'alcool -bien au contraire-, ce n'est pas en pénalisant le droit de lire qu'on empêchera les gens, quels qu'ils soient, de chercher à s'informer, communiquer, débattre et échanger.

Tant qu'à parler d'Internet, il serait autrement plus intéressant de savoir ce pour quoi il fallu 5 jours pour obtenir la liste des 576 adresses IP qui avaient consulté la petite annonce postée par le premier militaire à avoir été tué par Mohammed Merah, alors qu'une telle procédure prend normalement de 2 à 48 heures maximum. Il y a, là, probablement urgence à attendre...

Voir aussi :

Barbouzeries au Pays de « Candy »

Doit-on avoir peur des Anonymous ?

Sécurité privée partout, police nulle part ?

Les RG l’ont rêvé, Facebook l’a fait… #oupas

Mohammed Merah n’a PAS été identifié grâce à une loi antiterroriste, mais grâce à un logiciel libre

“Votre contenu doit rester votre contenu. Pourtant, Facebook, Google, Twitter et tant d’autres services web ne semblent pas d’accord. Chaque fois que vous acceptez leurs conditions d’utilisation, vous leur donnez le droit de faire ce qu’ils veulent de vos données. Le plus souvent, cela implique la vente de votre vie privée.

Les fameuses Conditions générales d’utilisation que Lionel Maurel appelle très justement les “conditions générales de mystification” sont effectivement sensées protéger nos données privées, mais le plus souvent, elles les transforment en marchandises. Bien souvent notre choix est alors réduit à sa plus simple expression : ou accepter le vol de nos données ou ne pas utiliser le service. Et pour beaucoup d’utilisateurs, “le retrait n’est pas une option”.

D’autres solutions sont-elles possibles ?

Peut-être bien. Privly, vient de faire la preuve qu’une autre solution était possible. En installant une simple extension à votre navigateur, vous être en mesure de garder le contrôle de votre contenu. Comment ? Pour l’utilisateur qui a les extensions installées, le fonctionnement est complètement transparent. Il tape ses mails ou ses messages dans Facebook ou Twitter, sans n’avoir rien à faire de spécial. Mais ceux qui n’ont pas l’extension installée, eux, plutôt que de voir le message ne voient qu’un simple lien sur lequel ils doivent cliquer pour accéder. Les messages que vous écrivez se transforment automatiquement en liens vers les serveurs de Privly. En fait, d’un coup, vos mails, vos messages sur Facebook ou Twitter deviennent pour ses services des liens externes auxquels ils n’ont plus accès directement. Gmail n’a plus accès à votre contenu pour formaliser sa publicité.

Image : Explication du fonctionnement du service. Les gens avec qui vous êtes en relation et qui utilisent l’extension PrivLy voient le message, les autres ne voient qu’un lien.

En fait, comme l’explique très simplement le service dans son à propos, pour ceux qui l’utilisent, l’extension Privly extrait automatiquement les données du lien et vous permet d’utiliser les services du web, le plus normalement du monde, “sans couture “, sans fournir vos données à ceux qui les exploitent. “Vos contenus restent vos contenus”, clament très simplement les fondateurs de Privly, Sean McGregor et ses comparses (vidéo).

Comme l’explique Alexis Madrigal, rédacteur en chef de The Atlantic, Privly est un “manifeste de confidentialité implanté dans le code”. Privly montre que la puissance que s’accaparent les fournisseurs de service pourrait reposer sur un feu de paille si des services de ce type venaient à éclore. En fait, Privly montre que les utilisateurs pourraient avoir plus de maîtrise sur leurs données, sans renoncer aux fonctions sociales de Twitter, Facebook ou Gmail. En ce sens, Privly est une contribution précieuse pour montrer d’autres voies pour protéger son contenu en ligne, sans renoncer aux fonctions du web social.

“Twitter, Google, Facebook vous font choisir entre la technologie moderne et la vie privée. Mais c’est un faux choix”, estime Sean McGregor, l’initiateur de Privly. Grâce à cette extension, Google, Facebook ou Twitter n’ont plus accès à vos contenus. Bien sûr, rien n’assure de l’indépendance de Privly à l’avenir, mais l’essentiel n’est pas là. L’idée est assez simple, et bien des fournisseurs de services pourraient la proposer. L’essentiel est dans la preuve de concept fonctionnelle et les perspectives qu’elle offre.

Le contrôle du contenu par l’utilisateur ouvre d’ailleurs d’autres perspectives fascinantes, insiste Madrigal. L’e-mail que vous avez envoyé via Gmail devient rééditable, même après avoir été reçu ! Privly pourrait être un service complètement distribué et crypté, permettant un développement très protecteur des contenus des utilisateurs, par exemple porté par des ONG, assurant la plus grande confidentialité aux contenus.

La démonstration fait surgir d’un coup nombre de nouvelles questions. Voulons-nous d’un web social modifiable par les utilisateurs ? Voulons-nous leur rendre autant de puissance ? Le web social dans lequel les utilisateurs ne possèdent rien n’est-il pas en fait bien agréable, car borné et maîtrisable ?… Alors que le web applicatif et serviciel est déjà en train de “tuer” l’internet originel, Privly nous montre que cette balkanisation pourrait aller plus loin encore, si une multitude de services de ce type se mettaient à exister. A croire que l’internet a toujours tendance à renforcer les tendances en cours : à la balkanisation du Net entre les géants du secteur, répond d’un coup une possible balkanisation par les utilisateurs, qui pourrait s’avérer encore plus fragmentaire.

Privly renverse d’un coup le paradigme de l’internet des applications où l’internaute n’est plus maître de rien. Il nous propose une option à laquelle nous ne sommes plus habitués… et qui d’un coup nous laisse un peu abasourdis, comme si nous étions un peu sonnés à la perspective de pouvoir protéger nos contenus. Sean McGregor et ses complices viennent de proposer un projet qui pourrait être très perturbateur pour l’écosystème actuel. Tant mieux, nous manquions terriblement d’outils pour permettre aux utilisateurs de retrouver du pouvoir.

Hubert Guillaud

confiance, identités actives, mesinfos, privacy, sécurité, vie privéeÀ...

Suite et fin du compte-rendu d'Arnaud Pottier Rossi du forum NetExplo. Un grand merci ! Pour finir, découvrez les différentes facettes du match-marketing...

Les précédents chapitres :

1. Track et profil

2. The crystal world : le monde de la transparence

3. La guerre des Identités : "ID Drama"

4. Sway Capital : le capital d'influence

5. Le Match-Marketing

Avant de définir le match-marketing, B.Cathelat a pris la peine de nous faire un petit rappel sur l'évolution du marketing dans le temps. Au début des années 50, nous avons connu le mass-marketing, diffuser une information au plus grand nombre, comme un chasseur à l'affut du plus gros troupeau (B.Cathelat).

Est survenu ensuite le typo-marketing, où le marketeur ne parlait plus au plus grand nombre mais au plus grand nombre de personnes appartenant à une typologie particulière.

Viendra ensuite le marketing de fidélisation.

Le match-marketing, lui se définit par le fait de faire matcher un individu avec une offre commerciale, on passe de l'affut à la pêche individualisée.

Ce match-marketing revêt différentes formes :

- Trap Match-Marketing : ce sont par exemple des vitrines qui vous reconnaissent et vous proposent ce que vous aimez ou les dernières promotions en fonction de vos derniers achats.

- Scout Match-Marketing : c'est par exemple Foursquare.

- Echo-buzz Match-Marketing : c'est la récupération d'un unique verbatim qui aurait été cité une première fois dans la communauté de la marque et qui aurait eu du succès, pour se la réapproprier et la refaire buzzer.

- Coach Match-Marketing : ce sont par exemple les caddies interactifs, Smart Cart, qui permettent de vous guider dans le centre commercial, vous présentent les réductions ou bon plans et qui en parallèle espionnent l'ensemble de vos achats (marque, produit, quantité...) et collectent ainsi des données pour être réutilisées lors de votre prochaine visite.

- Profile Match-Marketing : c'est par exemple Freemonee. Cette application permet de créer un autre circuit de consommation. Vous êtes consommateur, vous recevez un bon de réduction du magasin X qui n'est valable que si vous payez avec votre carte bancaire Y. Vous faites l'achat, vous recevez directement sur votre compte bancaire le montant du bon de réduction, et la banque perçoit un pourcentage du montant du bon. Le magasin peut ainsi vous faire passer des bons d'achats personnalisés en fonction de vos goûts et habitudes de consommation.

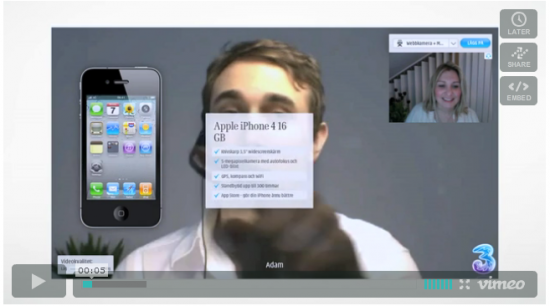

Welcome to FreeMonee from Zaudhaus on Vimeo.

- Virtu-réel Match-Marketing : c'est la solution de 3liveshop développée par l'agence B-Reel. Cette application enrichit la visio-conférence commerciale puisqu'elle offre au conseiller de vente un écran tactile lui permettant de faire ses démonstrations produits ou en personnaliser un pour le client en live.

- Tribal Match-Marketing - le Shopping-social : Shopwithyourfriends. Ce site propose aux internautes de partager un espace de shopping devenant ainsi "La 1ère communauté de co-shopping". L'internaute peut inviter ses amis via l'envoi d'un url ou directement sur Facebook et ils se retrouvent à naviguer sur les mêmes pages, à créer des tenues en mélangeant les catalogues des commerçants partenaires du site.

Toutes ces nouvelles voies du marketing montrent que les professionnels nous dirigent vers le marketing one-to-one, celui de l'épicier de quartier au temps jadis sauf qu'aujourd'hui tout est basé sur le tracking et la data de chacun. Comment vont réagir les consommateurs ?

En conclusion, nous avons assisté lors de cette matinée à la présentation de ce que devrait être notre futur d'internaute et de consommateur. Mais d'un point de vue sociologique, B. Cathelat montre que cet avenir porte en son sein de nombreuses questions non arrêtées à ce jour : l'hyper individualisation va-t-il mener à la mono-ID biométrique et engendrer la Fregoli, ou bien la multi-ID et le développement des Anonymous ? La marchandisation de ses relations (amis leviers sont des leviers) grâce aux réseaux sociaux, marchand de Privacy, va t il faire développer les micro réseaux non profit ? Et que vont faire les Etats qui semblent vouloir régler ce problème avec une régulation ?

La question centrale que soulève B.Cathelat et qui je pense a fait écho dans toute la salle c'est la notion du " connecter juste " ! En d'autres termes, qu'est-ce qui est le plus intéressant pour l'Homme numérique, un web complémentaire du réel ou un web miroir de cette réalité ?

Je ne sais pas pour vous, mais en ce qui me concerne, j'ai vraiment hâte d'être au Netexplo Forum 2013...

Retrouvez le palmarès 2012 des 100 innovations Digitales du Forum Netexplo

Les très petits satellites (de moins d'une dizaine de kilogrammes) ne peuvent embarquer de système de propulsion efficace, ce qui...

On sait maintenant qu'il y a dans la Galaxie des milliards de superterres dans...