Liste de partage de Grorico

Liste de partage de Grorico

L'effondrement de la valeur boursière des banques françaises et européennes ouvre une deuxième crise bancaire majeure après celle de 2007-2008. L'intervention prochaine des États et de la Banque centrale européenne pour sauver les banques apparaît inéluctable. Mais cette fois-ci, les citoyens n'accepteront pas de payer la facture sans rien changer au fonctionnement du système bancaire. La monnaie est un bien commun et ne peut être laissée dans les mains d'actionnaires privés. Il faut socialiser le système bancaire.

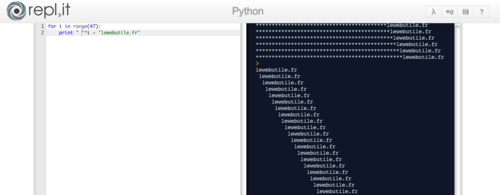

repl.it (gratuit – développement) est un environnement en ligne vous permettant d’explorer un langage de programmation sans quitter votre navigateur.

- Nombreux langages disponibles : Python, Ruby, JavaScript, CoffeeScript, Kaffeine, Scheme, Lua…

- Vous pouvez partager votre session avec d’autre développeurs

- repl.it est open source, forkez-le sur GitHub!

Un bug permet de mettre la main sur les données privées contenues dans les smartphone HTC Android. Une faille de sécurité considérée comme très grave permettrait de mettre la main sur les données contenues dans les smartphones de la marque HTC. Des téléphones portables tournant sous l'OS Android. Le code de Google n'est pas responsable du problème.

D'après les chercheurs Justin Case et Trevor Eckhart, carnet d'adresses, courriels, informations GPS, dernier réseau connu, journaux d'appels et SMS sont en danger. Le bug a été découvert dans le logiciel de transmission de données HTCLogger. Un outil utilisé par les applications téléchargées sur le smartphone.

Déjà trois téléphones ont été mis sur la sellette : Evo 3D, Evo 4G et Thunderbolt. Pas de correctif pour le moment. HTC semble être resté muet à l'alerte envoyée le 24 septembre par Trevor Eckhart.

En attendant, ZATAZ.COM vous conseille de vous rendre à la racine de votre HTC, et de supprimer immédiatement Htcloggers (/system/app/HtcLoggers.apk).

Dans la nuit du 4 au 5 septembre, le même message s’affiche pendant quelques minutes sur les navigateurs en Syrie : “Vos activités sur Internet sont surveillées. Des outils existent pour échapper à cette surveillance.” Plusieurs activistes travaillent depuis quelques mois sur cette opération.

Le but : permettre aux Syriens de pouvoir communiquer vers l’extérieur et à l’intérieur sans se mettre en danger. Telecomix est derrière l’opération. L’un de ces hacktivistes, connu sous le pseudonyme KheOps, a accepté de raconter #OpSyria à OWNI.

L’opération a débuté il y a deux mois avec une équipe de moins de 10 personnes. J’étais le seul Français, il y avait des Allemands, des Suédois… Le point de départ est la frustration face à l’absence d’informations sur ce qu’il se passe en Syrie. Elle est menée par Telecomix, mais je parle en mon nom propre, pas au nom de Telecomix.

L’opération est découpée en plusieurs parties. La première a été la plus critique. On voulait atteindre les Syriens et rentrer en contact avec eux, mais on n’avait aucun contact là-bas. On était un peu désemparé. Le message qu’on voulait leur faire passer était simple : leurs communications sont surveillées et écoutées. Certains s’en doutent mais nous savons précisément quelles méthodes sont utilisées.

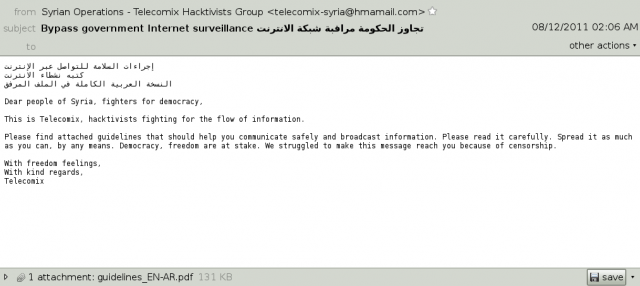

Copie du mail envoyé dans la nuit du 11 au 12 août à 6000 destinataires en Syrie.

La partie technique n’était pas très poussée. Il s’agissait d’installer des ponts sur TOR et des VPN. On a commencé à scanner le réseau TCP/IP pour déterminer quelles machines étaient responsables des blocages. Le port 80 est contrôlé par la censure de l’Etat syrien. D’autres sont carrément bloqués. Il a fallu scanner l’ensemble des ports pour déterminer ceux qui ne le sont pas et faire passer le traffic IP dans un VPN. Pour ce faire, il y a eu une opération de piratage pur. Nous avons dû utiliser des machines à l’intérieur du pays pour faire des tests de connexion et observer comment le système réagissait là-bas. Mais il faut garder ce système opérationnel de façon continue parce qu’il peut y avoir des changements. Après ce diagnostic, nous avons mis en place des VPN et des ponts TOR.

Au-delà des questions techniques, l’opération comprenait toute une partie de conseil et d’accompagnement. L’aspect humain était central dans cette opération. Les débutants n’arrivaient pas à installer les outils qu’on mettait à leur disposition. Des conseils simples permettent de faire beaucoup pour éviter la surveillance du régime : naviguer en https, vérifier l’identité des certificats, apprendre ce qu’est un finger print SSL et lesquels sont les bons.

Des attaques récentes ont été menées via de faux SSL, y compris sur Facebook. On a aussi eu peur que se produise un scénario comme en Iran il y a quelques jours. Un faux certificat a permis à de piéger 300 000 utilisateurs de gmail. Mais l’essentiel de la tâche consiste à rassurer et à conseiller les utilisateurs syriens.

On a conseillé des choses très simples mais très importantes pour se prémunir contre la censure.

Les internautes, en Syrie mais aussi en France, ne connaissent pas toujours ces pratiques comme utiliser TOR ou naviguer en https. Après, il y a aussi beaucoup de bon sens ! Ne pas révéler son identité, ne pas avoir de conversations en clair sur ses activités militantes.

Sur la page apparue sur l’ensemble des navigateurs dans la nuit du 4 au 5 septembre figuraient plusieurs outils : un lien vers un serveur IRC, un plugin pour Firefox permettant de naviguer en https, des serveurs Mumble (un service de VOIP), Pidgin avec le plugin OTR((Off-the-Record messaging permet de chiffrer les communications. En savoir plus.)).

Autant on avait peu de réactions après l’envoi des mails le 11 août, autant il y a eu un afflux massif le 4 septembre. Il faut dire qu’on leur avait moins laissé le choix… Beaucoup étaient étonnés et se demandaient où ils étaient. Dans l’ensemble, on a eu peu de réactions agressives. La première question était souvent :

“Est-ce qu’il y a des gens du gouvernement ici ?”

Une personne soutenant explicitement le gouvernement a essayé de nous prendre par défaut. Il prétendait que ce système n’était pas sécurité, qu’on n’avait aucune légitimé pour mener cette action. Mais globalement, c’est la surprise qui a dominé. Et puis, beaucoup voulaient savoir comment installer TOR.

C’est difficile de parler de succès. Techniquement, ça fonctionne. Ce que nous avons développé est réutilisable pour échanger à l’intérieur du pays ou vers l’étranger. L’utilisation de TOR a l’air de se développer, le bouche-à-oreille prend le relais : ceux qui l’ont installé diffusent à leurs connaissances. Quelque chose a changé. Mais la fréquentation irrégulière reste une source de frustration. On peut faire mieux, faire plus.

Non, pas du tout ! C’était un gruyère. Nous n’avons pas forcé dans cette direction parce que notre action n’était pas purement informatique mais visait l’humain. On a donc pas creusé très loin la possibilité de pirater, mais on a quand même vu des trous béants.

On a aussi une idée assez précise de la façon dont ils surveillent les internautes. On a l’impression qu’ils ont branché simplement les proxies filtrants et appuyé sur le bouton. Beaucoup de matériel est utilisé, ils sont équipés massivement mais ils ont vraiment l’air d’être des amateurs.

On a trouvé la trace d’un boîte californienne, Bluecoat. 20 à 30 machines sont utilisées pour le filtrage, mais on ne sait pas comment elles sont arrivées là. Elles y sont, c’est tout ce qu’on peut dire.

Retrouvez sur Reflets.info le récit détaillé de #OpSyria par KheOps.

Crédits Photo FlickR CC : by-nc-sa CharlesFred

Le site Silicon.fr, reprenant une information parue sur l’Expansion, révèle que le réseau informatique d’Areva a été la cible d’attaques infofrmatiques. Le fleuron du nucléaire français, perméable à des attaques informatiques ? Oui mais attendez ce n’est pas encore le plus beau. Silicon révèle également que ces attaques durent depuis plus de 2 ans. 2 années avec des aliens sur le système d’information d’Areva… heu… comment dire ? …

Le site Silicon.fr, reprenant une information parue sur l’Expansion, révèle que le réseau informatique d’Areva a été la cible d’attaques infofrmatiques. Le fleuron du nucléaire français, perméable à des attaques informatiques ? Oui mais attendez ce n’est pas encore le plus beau. Silicon révèle également que ces attaques durent depuis plus de 2 ans. 2 années avec des aliens sur le système d’information d’Areva… heu… comment dire ? …

C’est grave docteur ?

Ben oui ! Oui c’est grave. Oui c’est grave car les intrus devaient chercher des choses particulières pour rester résidents durant plus de deux années sur le système d’information d’Areva. On est pas vraiment dans le piratage à la petite semaine. On est bien dans une opération de collecte minutieuse d’informations, de prise de contrôle méthodique d’accès que l’on soupçonne aisément d’avoir pu servir à compromettre d’autres systèmes communiquant avec ceux d’Areva (par exemple ceux des clients et des fournisseurs d’Areva).

Et devinez ce que l’on doit sûrement retrouver dans les clients et fournisseurs d’Areva ?

Allez au pif :

- un prestataire SCADA qui moyennant le piratage de quelques comptes mails et quelques escalations de privilèges sur l’Intranet, doit livrer bien des secrets

- des clients qui souhaiteraient profiter du savoir faire nucléaire civil ou militaire de l’entreprise française

- des plans de centrales « nouvelle génération »

- … et certainement bien plus encore

… aucun doute, les pirates ont vraiment du se goinfrer, et pire, peut être sont-ils en mesure de reproduire une attaque comparable à celle de Stuxnet sur des infrastructures SCADA équipant les centrales nucléaires d’Areva. Nous vous en parlions il y a déjà un petit moment, pointant du doigt ce que nous appelions les prémices d’une scadastrophe. Oui la menace est bien réelle, certes on est dans le scénario catastrophe dans ce que nous vous décrivons ici, mais franchement, à ce niveau, l’erreur ne devrait même pas être envisageable.

C’est un véritable fail pour le nucléaire français, une humiliation, de quoi donner du grain à moudre pour les anti-nucléaires. Et là, ça risque d’être compliqué de nous faire le coup du serveur de test.

Billets en relation :

- SOWNAGE : des comptes mails gouvernementaux et militaires exposés

- SCADA : Attaque d’une infrastructure de distribution électrique

- Protection des données personnelles : oui… on se fout bien de votre gueule !

- Sarkozy aux indignés : cassez-vous pauvres cons !

- Cybernétique : reprendre le contrôle de sa sécurité

Amazon Web Services étend son offre de cloud computing avec une solution de mise en mémoire cache.

Amazon Web Services étend son offre de cloud computing avec une solution de mise en mémoire cache.