Liste de partage de Grorico

Liste de partage de Grorico

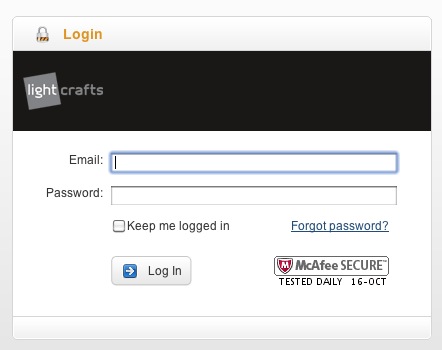

Il y a encore quelques semaines, Lightzone arrivait à se lancer normalement. Malheureusement, alerté par Volker (http://www.questionsphoto.com) ce week-end, je n’arrive effectivement plus à lancer le programme, ou du moins il n’arrive pas à être authentifié par le serveur de la maison Lightcrafts… À savoir si cela s’avère identique avec Windows, en tout état de cause, avec MAC OS, c’est “Nada”.

C’est tout ce qu’il reste de Lightcrafts…

Le plus inquiétant pour ceux qui ont acquis une licence Aurora ou Lightzone, c’est que le site de Lightcrafts est maintenant indisponible et son contenu a disparu. Malgré une version 4 dans les tuyaux, sa sortie n’avait que trop tardé et les prémices d’une mort annoncée se faisaient ressentir. Il arrive que certains logiciels se trouvent orphelins, abandonnés, mais ce qui fait râler, c’est qu’ici, la maison d’édition n’a envoyé aucune information aux utilisateurs et les laissent avec une licence obsolète puisqu’elle ne peut pas être reconnu par le serveur d’authentification. C’est vraiment avoir peu de considération vis-à-vis des personnes, qui l’air de rien ont cru en ce logiciel et ont payé les salaires…

C’est avec amertume que je vais tirer le rideau de LightZone-fr. Bien qu’aucun nouvel article n’ait vu le jour depuis quelque temps, j’espérais, je rêvais d’une V4 pour relancer la machine. Tant pis, ça fait partie de la vie.

Amicalement

Seb

En navigant dans mes vieux bookmarks, je suis retombé sur un article publié sur 20 minutes l’année dernière. Un article assez visionnaire pour un média mainstream mais qui n’a probablement pas eu l’écho qu’il méritait à son époque. Comme nous allons causer de choses qui fâchent, il convient de faire un bref rappel sur la technologie elle même.

En navigant dans mes vieux bookmarks, je suis retombé sur un article publié sur 20 minutes l’année dernière. Un article assez visionnaire pour un média mainstream mais qui n’a probablement pas eu l’écho qu’il méritait à son époque. Comme nous allons causer de choses qui fâchent, il convient de faire un bref rappel sur la technologie elle même.

Le Deep Packet Inspection, ou inspection en profondeur de paquets est, par définition, une technologie intrusive, dont la caractéristique est de violer le secret des communications. Le DPI est capable d’intervenir sur les couches 2 à 7 du modèle OSI (qui en comporte 7). Les couches sur lesquelles le DPI intervient sont :

- Les trames de liaisons de données

- Les paquets réseau

- Le transport

- Les sessions

- La présentation

- Les applications

- Blocage : oui enfin ça Claude, ça fonctionne que pour les sites sans HTTPS… bref même si c’est cher, c’est pas dit… mais alors pas du tout… que ce soit efficace. Ce qui nous ferait au passage une belle opportunité pour ridiculiser cette technologie dans le cadre de cette utilisation. Sans compter que tout le monde n’a pas l’air d’accord sur cette utilisation.

- Trafic shapping : là c’est déjà plus efficace

- Prioritisation de trafic : à l’échelle du volume de trafic pour un FAI comme Orange qui nous explique que tout le trafic qui vient de Cogent est du trafic illégal (et surtout qui lui coûte du pognon), ça peut devenir carrément rentable !

Vous l’aurez compris, le Deep Packet Inspection arrange beaucoup trop de monde pour que nous n’assistions pas dans les prochains mois à une offensive soutenue, sur tous les fronts, de la mise en place de ces équipements (ça c’est déjà fait), mais surtout à l’apparition de « nouveaux usages » desquels on se pensait prémunis par ce texte qu’il va vraiment falloir dépoussiérer un jour où l’autre.

Billets en relation :

- #Copwatch : mais c’est qu’il y croit le bougre !

- #OpSyria : pourquoi #BlueCoat a menti ?

- Pas besoin d’avoir un gouvernement pour prendre des décisions stupides

- Cher vendeur de DPI, tu es vraiment trop con

- Le Deep Packet Inspection est un problème ? Non : l’idée du DPI est le problème

C’est majoritairement avec un Canon EOS 1Ds Mark II que Neil Craver photographie. De la mode, de la flore, des araignées en gros plan, des décors baignés dans la nuit… Des sujets qui diffèrent les uns des autres mais partagent un langage photographique commun empreint d’une poésie rare. Pour preuve sa série aquatique intitulée “OmniPhantasmic”. Un travail échelonné sur trois ans et qui met en scène le poids du corps dans l’eau.

Neil est né en Caroline du Nord, au sud-est des États-Unis. Après des études de peinture qui ne l’enthousiasment que peu, il décide de faire de la photographie de mode, de grimper des montagnes, de voyager. Il part en France, puis en Italie, découvre le Japon, pose ses valises à Tokyo. Fort de ses aventures, le jeune photographe imagine “OmniPhantasmic”. Un projet comme un voyage intérieur.

Un projet destiné à souligner l’influence toujours croissante des éléments inconscients sur nos agissements et plus globalement sur notre vie. Des arbres qui se dénudent, des mondes qui se côtoient (l’air/l’eau/la terre), des corps qui flottent, d’autres qui se noient. Des photographies comme une longue métaphore d’une dichotomie élémentaire entre le conscient et l’inconscient.

“Ce que vous pouvez percevoir et traiter du monde extérieur n’est qu’une portion extrêmement limitée de ce que l’on reçoit vraiment de l’environnement extérieur”, confie-t-il à My modern met. Ses images sont comme de la poésie, une langue qui s’exprime au-delà des signes.

+ Site officiel

+ Et quelques infos à glaner sur Neil ici.

Éric Filiol, expert français en cryptologie et virologie est aussi directeur du labo de l’ESIEA, une école d’ingénieurs. Ce dernier avec son équipe, ont réussi à casser l’anonymisation et le chiffrement du réseau TOR. Grâce à un algo maison, ils ont pu découvrir environ 200 noeuds TOR planqués dans le code source et non répertoriés officiellement. Ces noeuds servent surement à assurer un accès de backup en cas de blacklistage massif des noeuds connus. Malheureusement, cette protection n’est plus infaillible puisqu’il est possible de découvrir les noeuds en question.

De plus, la plupart de ces noeuds TOR (cachés ou publiques) tournent sous Windows à hauteur de 50%. Et dans ces 50%, environ 30% des machines sont potentiellement vulnérables. Un attaquant pourrait facilement prendre le contrôle de ces noeuds et sniffer tout ce qui y passe.

Heureusement, il y a toujours la couche de crypto qui est là pour protéger les communications TOR. Oui et non, car l’équipe d’Éric Filiol a réussi à contourner le dispositif de crypto de TOR, grâce à un virus altérant la mémoire. Cela permet d’affaiblir le système de chiffrement, ce qui peut potentiellement rendre les données plus faciles à cracker.

Le réseau TOR est constitué de plus de 15 000 machines. Si un attaquant s’empare de ces machines, il peut littéralement mettre à nu une bonne partie du réseau (environ 15%), voir même le paralyser. Éric Filiol et son équipe ont mis au point 2 attaques :

- Une par Time-out qui permet de congestionner le réseau sans pour autant le paralyser complètement

- L’autre baptisée packet spinning force les paquets à tourner en rond, ce qui permet de libérer des noeuds

Pas plus de détails techniques pour le moment, mais ces travaux seront présentés très bientôt à la conférence Hackers to Hackers qui aura lieue du 29 au 30 octobre à São Paulo au Brésil. La fondation américaine qui s’occupe du réseau TOR semble avoir mal réagi à cette annonce, mais ce qui est sûr c’est qu’ils ne vont pas pouvoir rester très longtemps les bras croisés devant ces failles pouvant mettre en péril le réseau et surtout les dissidents qui l’utilisent chaque jour.

[Source]

Attac a envoyé le 21 septembre dernier une liste de quatre questions aux candidats actuellement déclarés à l’élection présidentielle.

Au moment où des marchés financiers livrés à eux-mêmes menacent les fondements de la construction européenne et de nos sociétés, ces questions revêtent une importance décisive pour nos concitoyens. Elles concernent la régulation financière, le financement des urgences sociales et écologiques, les banques et la dette publique.

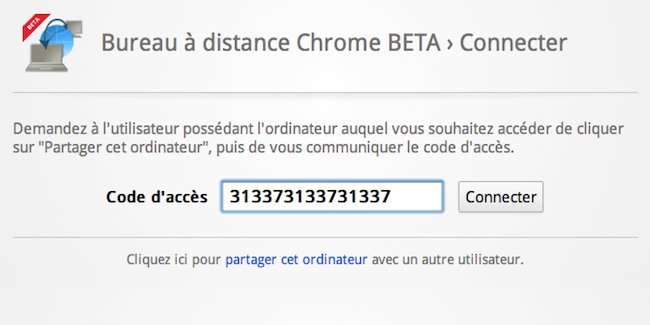

Chez Google, ils ne se reposent jamais les neurones. Dernière invention en date, une extension Chrome capable de partager et de prendre à distance le contrôle d’une machine (Windows, Linux ou Mac). J’ai testé le machin et c’est très facile à utiliser.

Une fois installée sur les browsers, cette extension propose soit un code permettant à un autre ordinateur de se connecter, soit d’entrer le code de l’ordinateur sur lequel vous voulez poser vos griffes. Ensuite, bah c’est les doigts dans le nez… Tellement que vous pourrez dépanner très facilement vos parents ou grands-parents depuis chez vous sans investir un rond dans une solution pro ou de leur expliquer comment installer un VNC, ouvrir un port, mettre un password…etc.

Chrome Remote Desktop est encore en bêta et utilise une couche P2P, des connexions HTTPS, protobuf pour les données et le codec VP8 pour les images.

[Source]