Liste de partage de Grorico

Liste de partage de Grorico

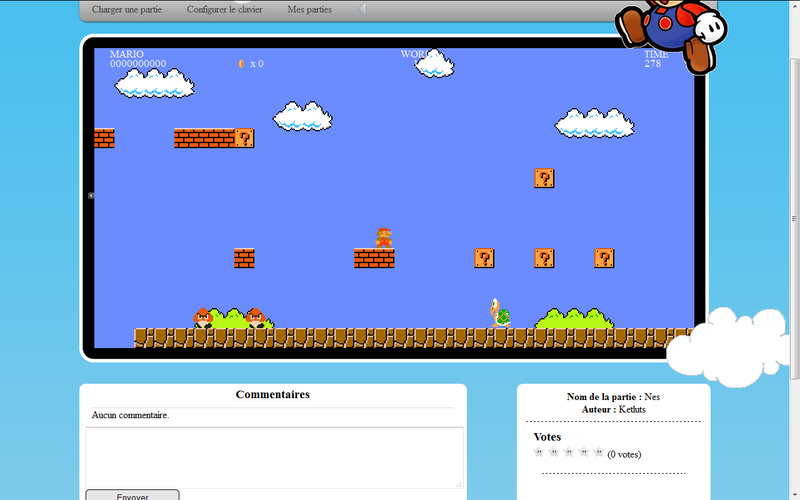

Pierre, fidèle lecteur de Korben.info vient de m'envoyer son chef d’œuvre !

Accrochez vous, c'est un truc de grand malade !! Il s'agit d'une version de Super Mario totalement développée en JavaScript avec cerise sur le gâteau un éditeur de niveaux !

Du grand art de développeur !!! Vous pouvez créer vos niveaux, vos parties et bien sûr jouer.

- Entrée pour la mise en pause

- Q et D pour les déplacements (+ S et Z pour le haut et bas)

- MAJ (shift) pour tirer

- J pour sauter

Notez que le son est désactivé et qu'il s'active via l'icône se trouvant dans la barre grise. Un système de score vous permettra de vous mesurer aux meilleurs joueurs :-)

Un prélèvement effectué dans la nappe phréatique située sous la centrale nucléaire de Civaux (sud-est de Poitiers - Vienne) avait révélé une concentration en tritium bien supérieure au seuil standard.

Un prélèvement effectué dans la nappe phréatique située sous la centrale nucléaire de Civaux (sud-est de Poitiers - Vienne) avait révélé une concentration en tritium bien supérieure au seuil standard.

La radioactivité analysée dans les échantillons à été mesurée à 540 becquerel par litre d'eau au lieu de 8 becquerel par litre.

A titre de comparaison, les autorités compétentes affirment que ce rejet représente l'équivalent de la radioactivité naturelle reçue par une personne séjournant pendant un mois dans une ville comme Briançon, à 1.500 mètres d'altitude. De son côté, EDF a précisé que cette nappe ne communiquait pas avec les autres, n'étant utilisée ni pour l'eau potable ou ni pour l'agriculture.

Selon les responsables de la Centrale de Civaux, la fuite a été provoquée par "la mauvaise étanchéité d'un robinet d'un réservoir de stockage."

Les inspecteurs de l'Autorité de Sûreté du Nucléaire (ASN) qui ont réalisé des vérifications plus poussées le 17 janvier sont bien plus sévères : "des fissures sont présentes dans le béton, dont certaines ont manifestement fait l'objet d'une réparation d'étanchéité à l'aide de mastics ou de gels de silicone. Ils ont également relevé que le revêtement armé n'est pas intègre, qu'il présente de nombreux faïençages, écaillages, cloques. Certaines cloques sont percées, révélant la présence de liquide entre le revêtement et le béton qu'il est censé protéger."

Le tritium est un radionucléide de petite taille, extrêmement mobile et capable de traverser des matériaux divers, dont le béton brut. Les inspecteurs considèrent donc que "la capacité de rétention n'est pas étanche aux fluides qu'elle a pour mission de contenir."

Relativement rare a l'état naturel, le tritium qui demeure l'un des isotopes de l'hydrogène est surtout émis par l'industrie nucléaire ou encore lors du traitement des éléments combustibles. Dans le cycle d'exploitation des centrales nucléaires, l'élément radioactif se retrouve stocké dans de grands réservoirs avant d'être rejeté, après vérifications, dans le cours d'eau.

Contrairement à leur rayonnement, la plupart des molécules tritiées (donc l'eau tritiée) sont facilement assimilables à travers les tissus biologiques, ce qui le rend potentiellement dangereux à condition d'être inhalé ou ingéré.

Le rapport de l'ASN est téléchargeable (.PDF) : ICI

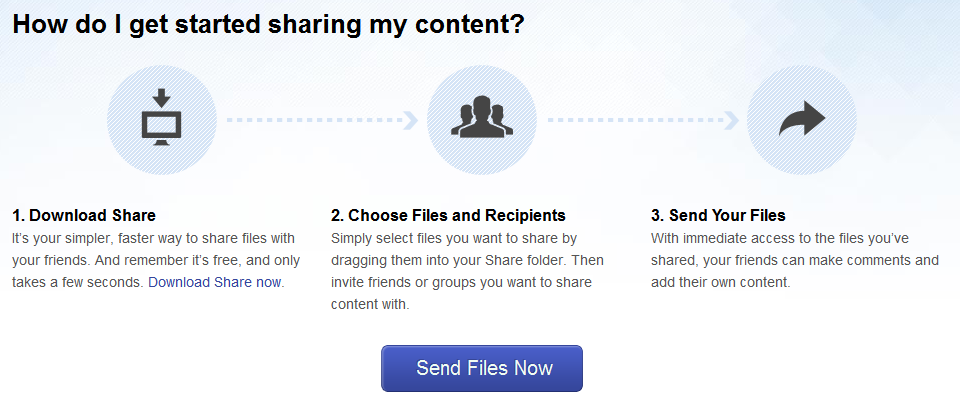

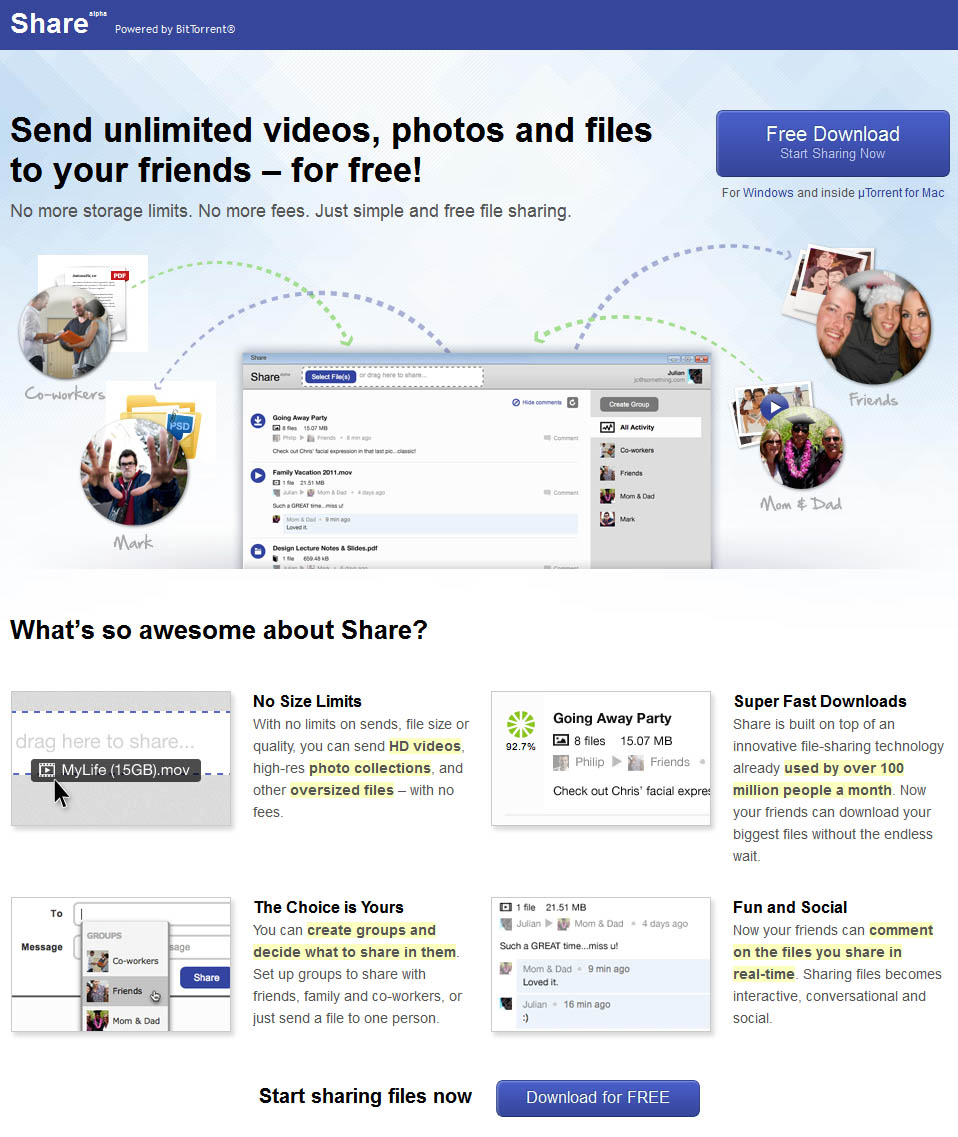

BitTorrent Inc. vient de lancer une nouvelle application P2P totalement gratuite : Share. Comme son nom l’indique, elle permet le partage de fichiers (photos, vidéos…) en toute simplicité, avec des amis, des proches ou en groupe. La principale différence avec ses autres clients, dont le célèbre µTorrent qui affiche 150 millions d’utilisateurs mensuels, est que les échanges s’effectuent dans un cercle privé.

BitTorrent Inc. vient de lancer une nouvelle application P2P totalement gratuite : Share. Comme son nom l’indique, elle permet le partage de fichiers (photos, vidéos…) en toute simplicité, avec des amis, des proches ou en groupe. La principale différence avec ses autres clients, dont le célèbre µTorrent qui affiche 150 millions d’utilisateurs mensuels, est que les échanges s’effectuent dans un cercle privé.

« Avec Share, vous pouvez tout partager avec vos amis, votre famille ou vos collègues, de manière bien plus rapide qu’avec les applications traditionnelles », indique Shahi Ghanem, un des responsables chez BitTorrent Inc.

Bien qu’en version test (alpha), cette appli devrait toutefois être intégrée par la suite à µTorrent, au grand mécontentement de certains utilisateurs, qui souhaitent conserver une version plus légère du client torrent.

BitTorrent se veut clair : le partage devient beaucoup plus facile, accessible techniquement parlant au plus grand nombre, un simple glisser-déposer permet de débuter le transfert des fichiers, qui ne seront soumis à aucune limite de taille. Contrairement à ses autres clients, il n’y a plus de seed, ni de ratio ni de configuration : vous transférez dans un premier temps en fonction de votre débit avant la mise en place d’un hébergement des fichiers transférés pour une mise à disposition plus rapide.

Une autre fonctionnalité intéressante est la création de groupes, à la manière des réseaux sociaux, que vous pourrez privilégier pour échanger du contenu.

Seul bémol à cette alpha : la dernière version d’Internet Explorer 9 est requise !

Sachant le nombre grandissant des utilisateurs d’autres navigateurs comme Chrome ou Firefox, gageons que BitTorrent n’en restera pas là ! A n’en pas douter, Share est prometteur, et les futures améliorations sont à surveiller. Nous ne manquerons pas de vous en faire part dès qu’elles seront disponibles.

Related posts:

- Share Of Dreams, Le rêve d’un meilleur partage Bonjour, voici pour vous, chers lecteurs la présentation d’une petite...

- Hexagon.cc, le BitTorrent social Les créateurs de IsoHunt lancent la bêta semi-publique de leur...

- Chiffres records pour BitTorrent Déjà en 2009, selon TorrentFreak, la société BitTorrent Inc. enregistrait...

A chaque déplacement professionnel ou privé se pose toujours la question du point d’accès à Internet pour pouvoir récupérer mes mails, suivre les informations, etc. C’est généralement là que ma probité est durement mise à l’épreuve. Devoir payer un accès alors qu’il y en a tant autour de moi qui sont librement accessibles, ou pourraient le devenir avec assez peu d’efforts, est à chaque fois un combat avec ma conscience.

A chaque déplacement professionnel ou privé se pose toujours la question du point d’accès à Internet pour pouvoir récupérer mes mails, suivre les informations, etc. C’est généralement là que ma probité est durement mise à l’épreuve. Devoir payer un accès alors qu’il y en a tant autour de moi qui sont librement accessibles, ou pourraient le devenir avec assez peu d’efforts, est à chaque fois un combat avec ma conscience.

raison 1 : Aidez-moi à ne pas tomber dans la facilité en supprimant les tentations.

Face à ce constat personnel et pour plus d’objectivité, j’ai donc décidé de réaliser une petite séance de wardriving dans mon quartier pour voir si je pouvais obtenir des résultats cohérents confirmant ou infirmant mon sentiment.

Le wardriving consiste à scanner les réseaux WiFi détectables depuis des lieux publics, par le biais d'un ordinateur portable muni d'une carte réseau sans fil.

raison 2 : Parce que je n’ai jamais eu l’occasion avant aujourd’hui de jouer à faire du wardriving.

raison 3 : La simplicité de l’action la place à porter de tout un chacun. Toute personne utilisant un système avec une carte WiFi peut réaliser cette action, soit toute personne avec un smartphone finalement.

Les résultats de mon échantillonnage ont donné les indications suivantes :

- Lieu : Paris

- Arrondissement des échantillonnages : 5°, 11°, 13°, 14°, 19°

- Nombre d’échantillonnages : 8

- De 80 à 196 réseaux WiFi détectés sur les sites d’échantillonnage

- Nombre total de réseaux analysés : 1083

On notera que les différents quartiers parisiens observés sont socialement assez différents. Les données de mon échantillonnage étant relativement proches quelque soit l’arrondissement, ce paramètre semble donc à exclure dans l’analyse qui peut être faite.

Il faut noter que dans les réseaux non chiffrés, un grand nombre viennent des accès que les utilisateurs acceptent de partager. Cette donnée est donc à nuancer très fortement, voire à exclure. De même, le réseau freephonie en WPA n’est pas géré réellement par les utilisateurs eux-mêmes. Il a donc été également supprimé des statistiques. Après retraitement, nous nous retrouvons donc avec les chiffres suivants :

- De 70 à 155 réseaux WIFI détectés sur les sites d’échantillonnage

- De 4% à 27% de réseaux non protégés (pas de chiffrement) avec une moyenne à 12%

- De 12% à 24% de réseaux chiffrés avec du WEP avec une moyenne à 18%

- De 41% à 55% de réseaux chiffrés avec du WPA avec une moyenne à 48%

- De 15% à 40% de réseaux chiffrés avec du WPA2 avec une moyenne à 23%

(Pour les malins qui auraient envie de s’amuser à additionner les pourcentages, la somme donne 101%, ne perdez pas votre temps. Le point en trop vient des arrondis successifs dans les calculs.)

Si l’on considère que le WEP n’est plus un protocole sécurisé, cela nous laisse donc avec une moyenne de 30% de réseaux facilement accessibles.

Par ailleurs en regardant les modèles de box identifiables, il ressort trois tendances :

- Certains fournisseurs d’accès proposent de facto un système sécurisé mais avec probablement peu de possibilités de paramétrages (la présence majoritaire de certains fournisseurs sur certains niveaux de sécurité me poussent à proposer cette conclusion). Néanmoins, avoir du WPA déployé de façon générique et auprès d’une majorité d’utilisateurs est déjà un bon en avant tout à fait satisfaisant.

- D’autres proposent de nombreuses fonctionnalités et paramètres à prendre en compte, mais qui sont probablement rarement utilisés par les utilisateurs, ces derniers ayant probablement une tendance vers les mises en œuvre les plus simples.

- Une gestion hétérogène des périphériques achetés et mis en œuvre par les utilisateurs.

raison 4 : Parce que si une box est dans une version obsolète, plutôt que de laisser les choses en place, il peut être intéressant de commander la nouvelle et obtenir ainsi une sécurité améliorée. Les mises à jour n’apportent pas forcément que des gadgets.

raison 5 : Parce qu’on ne peut pas considérer un utilisateur comme un expert technique lorsque l’on a un parc de plusieurs millions de point d’accès.

raison 6 : Parce que certaines têtes dures ont toujours du mal à croire qu’il est extrêmement simple de casser le WEP. Pour les convaincre, une petite vidéo.

La vidéo ne s'affiche pas ? Visionnez-la ici (ou même sur YouTube)

raison 7 : Parce que le type de software utilisé dans la vidéo tourne désormais sur des smartphones. Là ou il y a quelques années nous pouvions nous étonner de voir quelqu’un avec son PC dans la rue, qui serait aujourd’hui choqué de voir la même personne tapoter sur son smartphone ?

Vous êtes l’utilisateur que je soupçonne de ne pouvoir être un geek ? Vous êtes choqué par ce soupçon ? Alors montrez moi que j’ai tort et passez les dix minutes complémentaires nécessaires pour bien configurer votre accès et éviter qu’il puisse servir à une tierce personne.

raison 8 : Parce que si l’on ne peut pas faire confiance à un utilisateur normal, c’est encore plus dur avec un apprenti technophile. Plus la confiance en ses capacités est là et plus le risque d’erreurs est présent. Même si le mode d’emploi est fourni sur un CD ou doit être téléchargé, il y a toujours de petites options que l’on découvre et qui ne peuvent remonter à la surface autrement qu’en lisant la documentation. Alors faites-le !

raison 9 : Parce qu’un réseau mal sécurisé permettra d’accéder à l’interface d’administration qui a tout autant de chances d’être mal sécurisée également. Il sera donc possible de se créer son propre SSID pour avoir son petit accès privé, et probablement mieux sécurisé que le réseau du propriétaire…

Pour ceux qui revendiquent une autonomie et donc une gestion avec leur propre matériel, quelques points à ne pas oublier :

- Mise en œuvre de WPA2, c’est évident, mais j’aime bien me répéter.

- Authentification 802.1X si possible.

- Masquage du SSID.

- Filtrage complémentaire basé sur l’enregistrement des adresses MAC à considérer. Vous n’êtes pas convaincu ? Alors dites vous que cela forcera le squatteur à faire du MAC spoofing. C’est une étape de plus, donc un petit agacement pour lui. S’il ne voulait pas être embêté, il fallait rester honnête.

- Si la force du signal est un paramètre disponible, travaillez dessus pour le réduire au minimum. Cela limitera la diffusion et donc les possibilités d’exploitation. Sinon considérer qu’un signal moins fort ne peut qu’être meilleur pour les personnes dans l’environnement direct et plus green car consommant moins d’énergie.

Et pour sortir de cette liste de préconisations bien connue et essayer d’amener une petite nouveauté, n’oubliez pas de rajouter « _nomap » à la fin de votre SSID. Cela vous permettra théoriquement d’échapper au service de recensement des accès de google.

raison 10 (enfin !): Parce qu’un réseau WiFi bien configuré est plus sécurisé que la plupart des réseaux physiques.

ma conclusion

Il est toujours possible d’avoir un accès Internet gratuit à peu près partout dans Paris simplement en se connectant sur un réseau ouvert ou en utilisant un outil pour casser le WEP. Il n’est même pas utile de monter en complexité en cherchant à casser du WPA.

Si je voulais devenir un hacker et perpétrer un forfait, devinez quel serait probablement l’origine de ma connexion Internet ? Et oui… certainement pas ma ligne officielle. Un point plus que gênant si l’on considère que la direction des points juridiques actuels semble rendre l’utilisateur responsable de la sécurité de son installation et de l’usage qui en est fait… même s’il est piraté. A lui d’amener les preuves du forfait.

Cédric

crédit photo : © Kirill_M - Fotolia.com

Dans une interface « WIMP » (pour « Windows, Icons, Menus, Pointing device » ou « fenêtres, icônes, menus, périphériques de pointage »), les menus des applications sont soit dans la fenêtre sous la barre de titre, soit dans un bandeau tout en haut de l'écran. Mark Shuttleworth propose de cacher ces menus, au profit d'une toute nouvelle interface pour Unity, le HUD ou « Head-Up Display ».

Dans cette interface, les menus disparaissent tout simplement de l'affichage, sauvant ainsi beaucoup d'espace à l'écran. Une interface de recherche au clavier avec suggestions permet de retrouver les entrées de menus, avec leur arborescence. Pas de surprise, c'est également pilotable à la voix ou via écran multi-tactile, et c'est un système auto-apprenant.

A priori, cette interface aura les mêmes avantages et problèmes que toutes les interfaces de recherche. Plus besoin de raccourcis clavier, il n'y aura qu'à taper un début de mot. En outre, il sera tolérant aux fautes.

En revanche, il sera nécessaire de se souvenir des nommages des entrées de menus, tâche compliquée par l'éventuelle non-traduction du logiciel. De plus, cela dessert évidemment les usagers dont la mémoire est plus « graphique » : « je sais où se situe l'action que je cherche, mais je ne connais pas son nom ».

HUD est un peu une forme généralisée à toutes les applications des barres d'adresses des navigateurs web modernes. Bien sûr, pensez cela comme un des futurs possibles des interfaces de bureaux, mais aussi des interfaces de tablette, smartphones et « télévisions intelligentes » (« smart-TV »).

Cette interface pourrait être intégrée à la Ubuntu 12.04 LTS, malgré l'effort important de développement et de tests à fournir.

- lien n°1 : Introducing the HUD. Say hello to the future of the menu.

- lien n°2 : Ubuntu to Replace Application Menus with HUD, Install from PPA

- lien n°3 : Ubuntu 12.04 To Include Head-Up Display Menus

- lien n°4 : Ubuntu Announces A Heads-Up Display For 12.04

- lien n°5 : Beyond the desktop: Ubuntu Linux's new Head-Up Display

- lien n°6 : Welcome to the Post-WIMP Era

Merci aux posteurs, repackers, sous-titreurs, collectionneurs d'archives, enregistreurs fous, qui ont inlassablement partagé leurs pépites, chacun avec leurs goûts et préférences, pour que le plus grand nombre ait provisoirement accès à un ciné-club éphémère d'oeuvres délaissées par les professionnels et les chaînes de télévision, noyautées par les spéculateurs du film d'occasion, et qui tombent un peu plus dans l'oubli à chaque nouveau standard technologique. Grâce à vous nous avons pu (re)découvrir des centaines de films qui croupissent dans des armoires, attendant qu'un éditeur français veuille bien les trouver suffisamment rentables pour s'y intéresser.

à coup de législations coûteuses, inefficaces et techniquement absurdes.

et à tous les maltraités de l'édition française dont nous avons invoqué l'esprit.

Nous, on vous aime vraiment.

A bientôt, mon mail fonctionne toujours.

Cubelets est un kit de construction de robots modulaires conçu avec des cubes magnétiques. Chacun des cubes dispose d’une fonctionnalité distincte permettant de réaliser des conditions et des actions simplement.

Principalement destiné aux enfants, le kit de construction de robots Cubelets est original, il se décompose en plusieurs cubes qu’il suffit d’assembler les uns contres autres pour réaliser un robot avec une nouvelle fonctionnalité. Les cubes sont liés entre eux grâce à de puissants aimants, ne nécessitant ni montage complexe, ni aucun outil.

Il faut d’abord savoir que ces petits cubes intelligents sont répertoriés en 3 grandes familles :

- Les capteurs

- Les actionneurs

- Les utilitaires

Le système Cubelets est pensé sur le modèle des abeilles qui forment un essaim, chaque cube dispose d’une fonctionnalité précise permettant de réaliser un robot avec une identité propre.

Un ensemble de 6 cubes Cubelets est déjà disponible en pré-commande au prix de 160$ sur modrobotics.com

- RECO : Un robot DIY qui coupe les rubans de résistances

- E-Volo : Le premier multicoptère électrique avec un homme comme pilote.

- Arduino Chain Reaction : Une machine de Rube Goldberg gérée avec des Arduinos

- Une console de jeu en carton pour jouer à Mario avec un Teagueduino

Cubelets : un kit de construction de robots modulaires avec des cubes magnétiques

Source : nowhereelse.fr

Article original publié sur Semageek® | Actualités High Tech, Robot, Électronique, DIY et Arduino.